Phát hiện mã độc Linux mới có liên quan đến tin tặc Trung Quốc

Các chuyên gia bảo mật tại công ty an ninh mạng Intezer vừa phát hiện một backdoor (cửa hậu) mới với cấu trúc phức tạp, chuyên nhắm mục tiêu vào các thiết bị đầu cuối và máy chủ Linux. Một số bằng chứng cho thấy mã độc Linux này có thể là ‘tác phẩm’ của một nhóm tin tặc được chính phủ Trung Quốc hậu thuẫn.

Được đặt tên là ‘RedXOR’, backdoor mới giả dạng bộ công cụ polkit daemon, có một số điểm tương đồng với những phần mềm trước đây từng có liên quan với nhóm tin tặc Winnti Umbrella, điển hình là PWNLNX, XOR.DDOS và Groundhog.

Tên ‘RedXOR’ xuất phát từ hành vi mã hóa dữ liệu mạng bằng lược đồ, dựa trên XOR và được biên dịch bằng trình biên dịch GCC trên bản phát hành cũ của Red Hat Enterprise Linux. Điều đó cho thấy mã độc được sử dụng trong các cuộc tấn công có chủ đích nhằm vào hệ thống Linux cũ.

Một số điểm tương đồng được các nhà nghiên cứu bảo mật phát hiện khi so sánh những dòng phần mềm độc hại trên gồm:

- Sử dụng rootkit mã nguồn mở cũ

- Các chức năng được đặt tên giống hệt nhau

- Lưu lượng truy cập độc hại được mã hóa XOR

- Lược đồ đặt tên có thể so sánh cho các dịch vụ bền bỉ

- Biên dịch bằng cách sử dụng các trình biên dịch Red Hat kế thừa

- Dòng mã và chức năng rất giống nhau…

Winnti Umbrella là tên gọi ám chỉ tập hợp một số nhóm tịn tặc được chính phủ Trung Quốc hậu thuẫn, gồm BARIUM của Microsoft, APT41 của FireEye, Blackfly và Suckfly của Symantec, Wicked Panda của CrowdStrike). Toàn bộ đều có liên quan đến lợi ích của chính quyền Bắc Kinh. Những nhóm APT kể trên cùng chia sẻ một kho công cụ độc hại được sử dụng trong các cuộc tấn công gián điệp mạng, có động cơ tài chính từ ít nhất là năm 2011.

Theo các nhà nghiên cứu tại Intezer, có hai mẫu phần mềm độc hại được tải lên từ Indonesia và Đài Loan vào khoảng ngày 23-24/2. Cả hai nước này đều từng bị các nhóm tin tặc có trụ sở tại Trung Quốc nhắm mục tiêu tấn công.

Ngoài sự trùng lặp trong quy trình, chức năng tổng thể cũng như việc sử dụng mã hóa XOR giữa RedXOR và PWNLNX, backdoor có dạng tập tin 64-bit ELF (‘po1kitd-update-k’) khi thực thi sẽ tạo một thư mục ẩn để lưu trữ các tập tin liên quan trước khi tự cài đặt vào máy.

Polkit (hay PolicyKit) là bộ công cụ chuyên xác định, xử lý việc ủy quyền và thường được sử dụng để cho phép những quy trình không có đặc quyền giao tiếp với các quy trình đặc quyền.

Ngoài ra, phần mềm độc hại còn đi kèm với một cấu hình mã hóa chứa địa chỉ IP và cổng kết nối hệ thống máy chủ điều khiển C2 (command-and-control), cùng với mật khẩu cần xác thực máy chủ C2 trước khi thiết lập kết nối qua ổ cắm TCP.

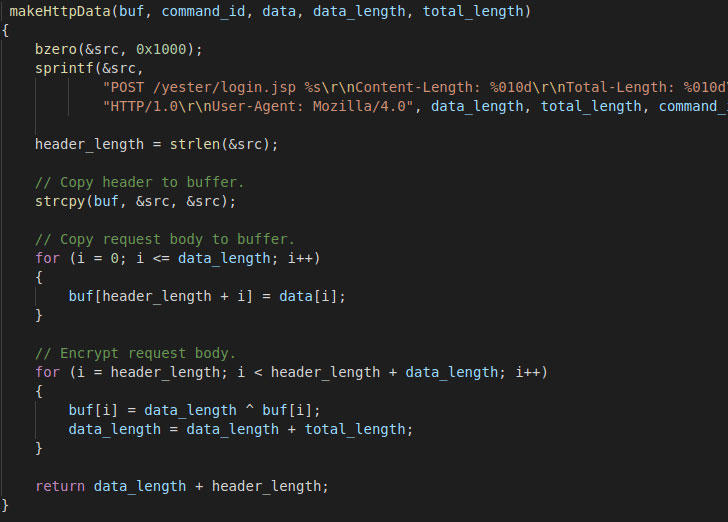

Hơn nữa, toàn bộ thông tin liên lạc không chỉ được ngụy trang dưới dạng lưu lượng HTTP vô hại mà còn được mã hóa hai chiều bằng cách sử dụng lược đồ mã hóa XOR. Kết quả được giải mã sẽ tiết lộ chính xác lệnh sẽ chạy.

RedXOR có rất nhiều tính năng khả dụng, gồm thu thập thông tin hệ thống (địa chỉ MAC, tên người dùng, bản phân phối, xung nhịp CPU, phiên bản kernel…), quản lý tập tin trên các hộp Linux bị nhiễm, ẩn quy trình bằng rootkit mã nguồn mở Adore-ng, thực thi các lệnh với đặc quyền hệ thống, ủy quyền lưu lượng độc hại, chạy những lệnh shell tùy ý, kể cả các tùy chọn cập nhật từ xa.

Nạn nhân bị ảnh hưởng bởi mã độc RedOR có thể thực hiện các biện pháp bảo vệ bằng cách chấm dứt quá trình hoạt động và xóa tất cả các tập tin có liên quan đến phần mềm độc hại này.

Ngày nay, do việc áp dụng rộng rãi hệ điều hành cho các thiết bị IoT, máy chủ web và máy chủ đám mây, tin tặc đang dần chuyển từ nhắm mục tiêu vào các công cụ Windows sang tấn công hệ điều hành Linux hoặc phát triển công cụ nhắm vào cả hai nền tảng.

Sự xuất hiện của những loại mã độc có liên quan đến hệ điều hành Linux không có gì đáng ngạc nhiên. Theo một số báo cáo an ninh mạng năm 2020, số lượng và độ tinh vi của những cuộc tấn công mạng tương tự như trên sẽ ngày càng tăng theo thời gian. Năm ngoái số lượng mã độc Linux được các chuyên gia bảo mật tìm thấy tăng đến 40%. Ngoài ra, những nhóm tin tặc được chính phủ các nước hậu thuẫn cũng tập trung nhắm mục tiêu nhiều hơn vào các hệ thống Linux.

Nguồn: Techsignin.com